UserAndLINUX №7

Switch Editions? Copy Share URL. Channel: Anti-Malware. X Are you the publisher? Claim or contact us about this channel.

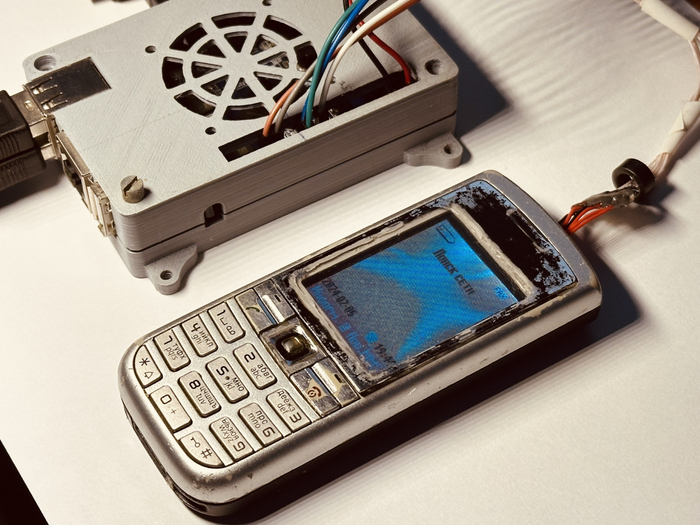

Выпуск postmarketOS Целью проекта является предоставление возможности использования Linux дистрибутива на смартфоне, не зависящего от жизненного цикла поддержки официальных прошивок и не привязанного к типовым решениям основных игроков индустрии, задающих вектор развития. Ограниченная экспериментальная поддержка предоставлена для устройств.

![Геймпады (gamepads) - выбор, отзывы + FAQ [] - Конференция gaz-akgs.ru](https://cxem.net/izmer/izmer77-3.png)

![Re[50]: dotnet vs java - Компьютерные священные войны - RSDN](https://ixbt.online/live/images/original/07/17/73/2022/05/16/20564a0980.png)

Реклама на этой странице. Особенность целенаправленных атак APT заключается в том, что злоумышленников интересует конкретная компания или государственная организация. Это отличает данную угрозу от массовых хакерских атак — когда одновременно атакуется большое число целей и наименее защищенные пользователи становятся жертвой. Целенаправленные атаки обычно хорошо спланированы и включают несколько этапов — от разведки и внедрения до уничтожения следов присутствия. Как правило, в результате целенаправленной атаки злоумышленники закрепляются в инфраструктуре жертвы и остаются незамеченными в течение месяцев или даже лет — на протяжении всего этого времени они имеют доступ ко всей корпоративной информации.